Världens farligaste malware återuppstår efter nästan ett års tystnad, och nu med trojanen TrickBot som bärare.

En grupp forskare från Cryptolaemus, G DATA och AdvIntel har nyligen iakttagit hur TrickBot har startat processer vilka ser ut att vara en ny version av det ökända Emotet. I ett blogginlägg från G DATA beskrivs detaljerat hur TrickBot observeras försöka ladda ner en DLL till systemet. Enligt interna analyser identifieras denna som Emotet.

Koden blev i stor utsträckning demonterad tidigare i år genom en stor internationell polisinsats. Forskarna säger sig blivit misstänksamma vid detta nya fynd, och genomförde grundligare analyser där de med hög säkerhet kan säga att detta rör sig om en reinkarnation av Emotet.

Evolutionen av en trojan

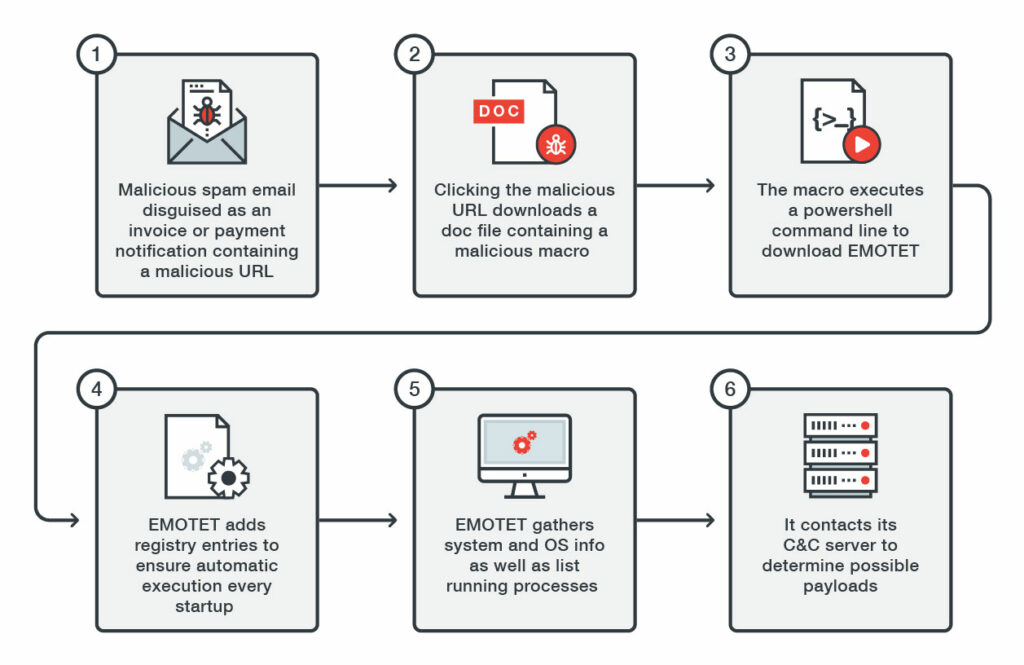

Emotet startade som en banktrojan 2014 och har vidareutvecklats till en fullfjädrat leveranssystem för malware. Det kan installera en kollektion av virus och trojaner på offrens datorer inkluderande data-stjälare (stjäl privat information), e-post skördare (samlar e-postadresser), förmågan att sprida sig själv vidare och ransomware (kryptovirus) vilket är det enskilt största hotet just nu och mest oroväckande problem för internationellt rättsväsende idag.

I december 2020 levererade malware Emotet över 100.000 e-post om dagen i sin elverans av TrickBot, Qakbot och Zloader strax innan jul. I oktober samma år var måltavlan frivilliga för den demokratiska valrörelsen Democratic National Committe.

Emotet verkade ha slagits ur spel utav ett internationell polissamarbete vilket ledde till att ett botnet nätverk bestående av hundratals servrar stängdes av vilka agerade som bas för viruset i januari 2021. Insatsen inaktiverade över 1 miljon noder globalt.

Nu verkar det som att det denna gång är är TrickBot som agerar bärare för Emotet i ett sannolikt försök att sprida sin last i tid inför julen. Hotet sprids denna gång via nedladdning av en cookie där trafiken nu även krypteras för att undvika upptäckt via avlyssning, samt anpassad nätaktivitet för att undvika upptäckt och dölja koden.

Phishing attack kommer?

Dessa nyheter sprider ett mått av olust bland säkerhetsfolk som vet vad konsekvenserna kan bli när det slår till med full kraft. En gång världens farligaste malware, det är dock för tidigt att säga hur den nya varianten kommer gå till agera, även om den ser ut att ha en del gemensam kod med sin föregångare. Det kommer sannolikt dröja ett tag innan den nya varianten kan slå till i sin fulla kraft.

Som tur är behöver botnätverket tid på sig för att växa vilket ger organisationer lite andrum för att hinna stärka sina system och skydda sig så gott det går. Dock kan vi förvänta oss att dessa infekterade system kommer nyttjas för att sprida ännu mer ransomware, vilket redan är utom all kontroll.

Organisationer kan ligga steget före genom att utbilda sin personal i farorna som kommer via e-post, liksom att öka övervakningen av nätverken. Kloka organisationer engagerar användare i säkerhetsutbildning för att höja deras medvetenhet i och förmåga att identifiera hot som anländer i mailen och rapportera dessa. I kombination med detta identifiera så kallade ”command & control servers” och blockera trafik till och från dessa kan reducera risken avsevärt.

Skydda er själva i 5 enkla steg

- Backup, framförallt skydda er data med minst dubbla backupsystem.

- Utbilda er, höj personalens beredskap med enkel individuell utbildning.

- Uppdatera, täpp till sårbarheter med uppdaterad programvara.

- Aktivt skydd, installera aktivt skydd på alla datorer och mobila enheter.

- Begränsa åtkomst, implementera säker autentisering via MFA, SSO och VPN.